ISO 27001 og it-sikkerhed i IPW

Af: Morten Hougs, Product Manager, Information Security & Compliance ManagerDer er næppe tvivl om, at it-sikkerhed er blevet mere aktuelt end nogensinde. Vi er dybt afhængige af it og vi er derfor også potentielt sårbare, når et stigende antal mennesker med onde hensigter vil forsøge at ramme os. Derfor efterspørger it-ansvarlige, hvordan de kan bruge deres IPW-system som et redskab til arbejdet med it-sikkerhed. De er også nysgerrige på, hvordan vi selv, internt i IPW, arbejder med it-sikkerhed.

Hvorfor ISO 27001? Kan man ikke bare have en god it-sikkerhedsprocedure?

Jo, det kan man sikkert. Men der er mange – og gode – grunde til at arbejde hen imod en ISO 27001-certificering. ISO 27001 er en international standard, som ikke kun fokuserer på det tekniske – hardware og software – men også på mennesker og processer. Teknisk sikkerhed er meget lidt værd, hvis der ikke er kontrol over det menneskelige aspekt.

Hvordan anvender vi vores software til ISO 27001?

Hos IPW er vi selv godt i vej med at træde ombord i ISO 27001. Som virksomhed skal vi certificeres i ISO 27001 i 2024 som erstatning for vores nuværende ISAE 3402.

Vi har valgt ISO 27001, fordi den er globalt anerkendt best practice, og er det naturlige næste skridt for os som moden organisation. Det øger tilliden fra kunder og samarbejdspartnere og er et godt signal overfor især større organisationer.

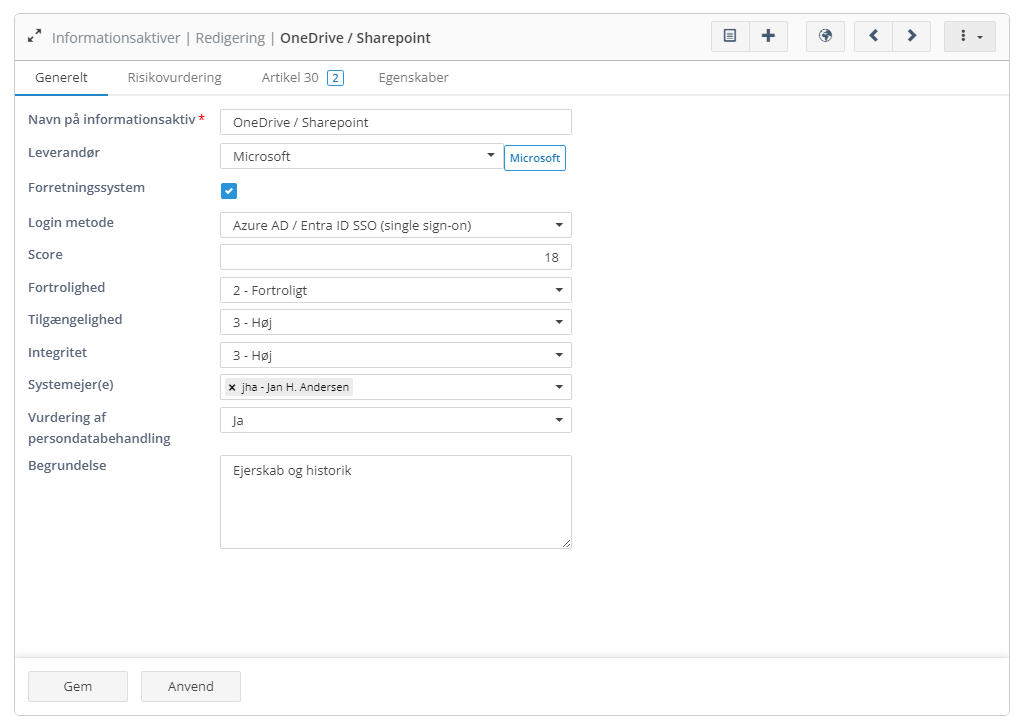

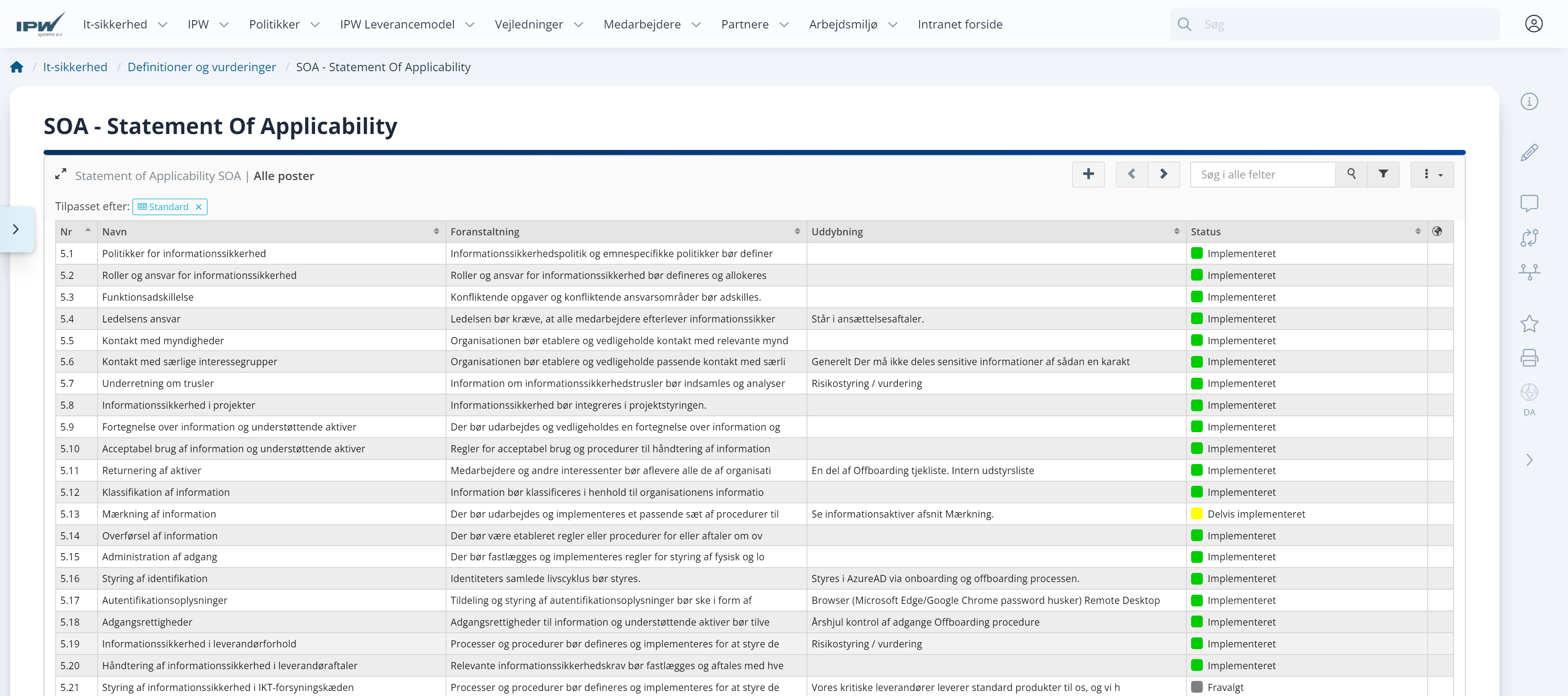

Som andre virksomheder, der aktivt arbejder med it-sikkerhed, skal vi have et fleksibelt informationssikkerhedssystem, der sikrer, at vi ikke kun har kontrol og er i fremdrift, men at vi også kan dokumentere begge dele.

Som alle øvrige ledelsesstandarder er reviderede politikker, producerer og vejledninger et nødvendigt udgangspunkt for ISO 27001. Alle redskaber til dette findes ud af boksen i vores software. Det er sådan, vi entydigt dokumenterer og kommunikerer vores regler om, hvad man må og ikke må, hvad enten det handler om kodeordspolitik, opbevaring af data, håndtering af persondata eller anvendelse af tredjeparters løsninger.

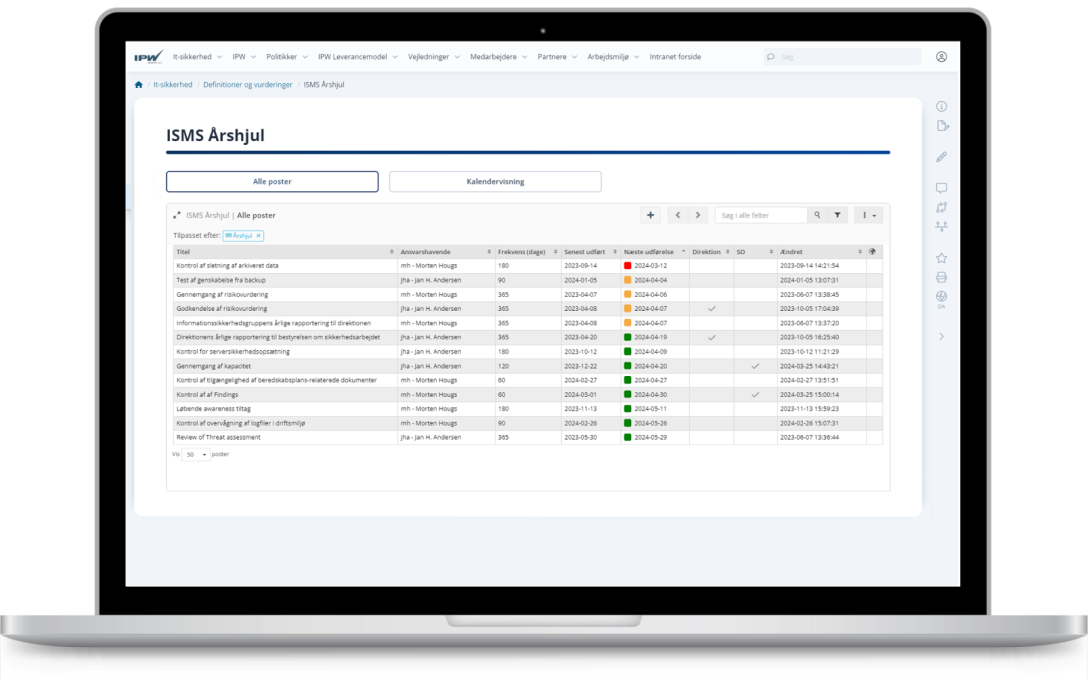

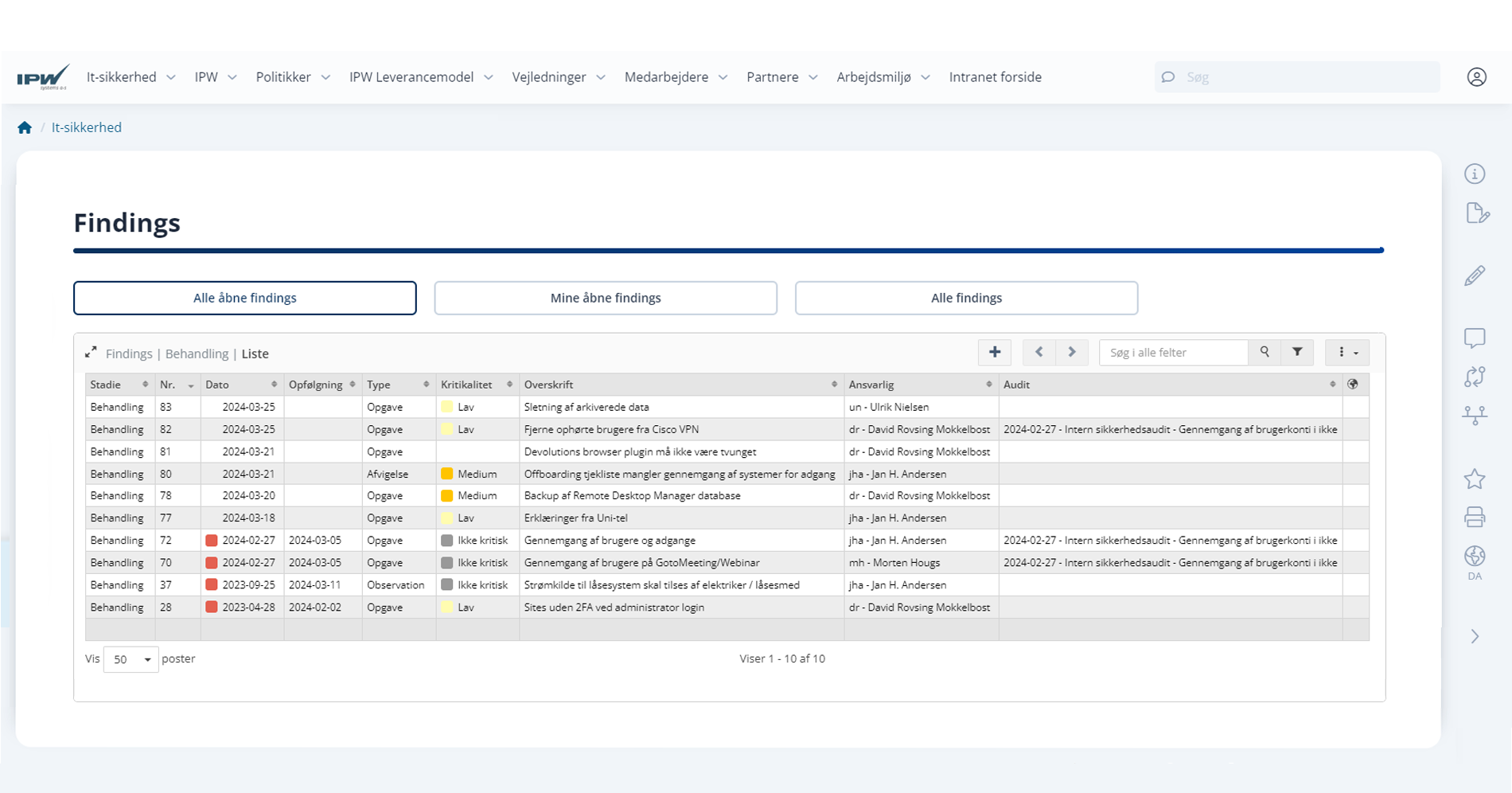

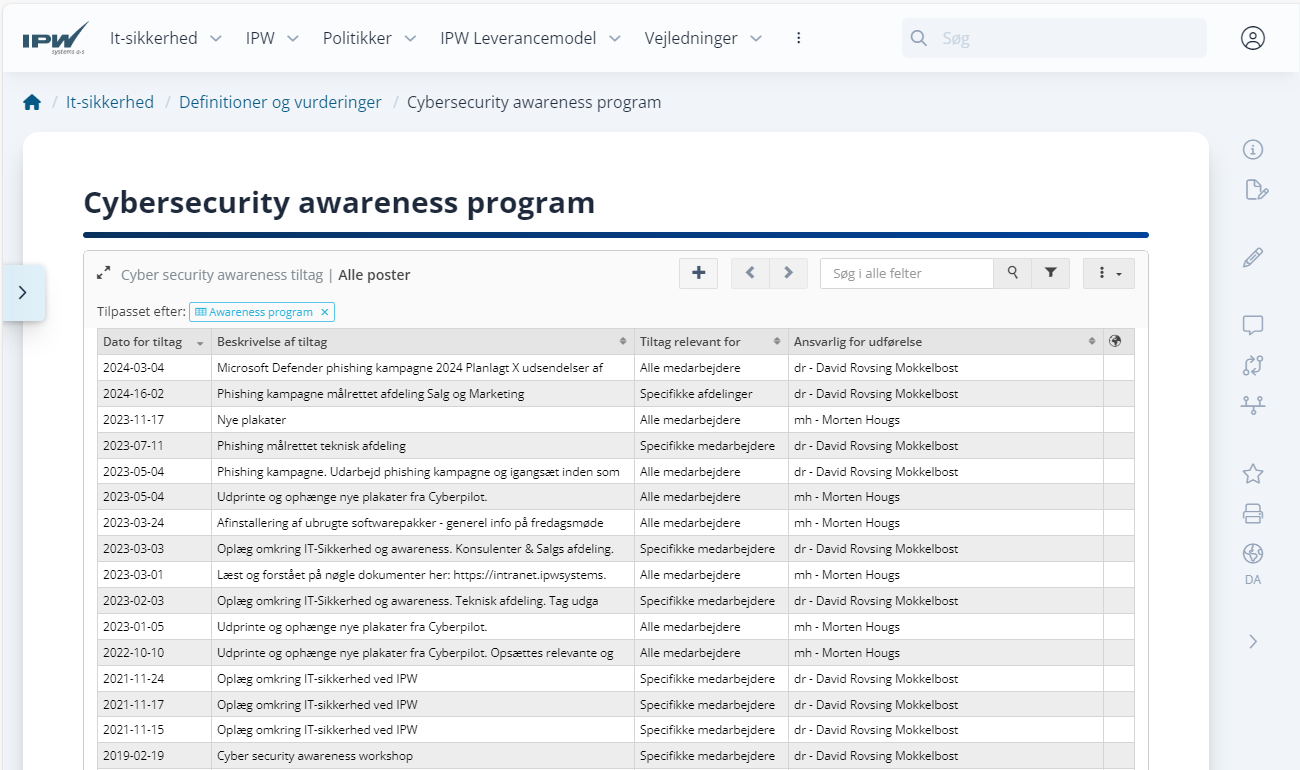

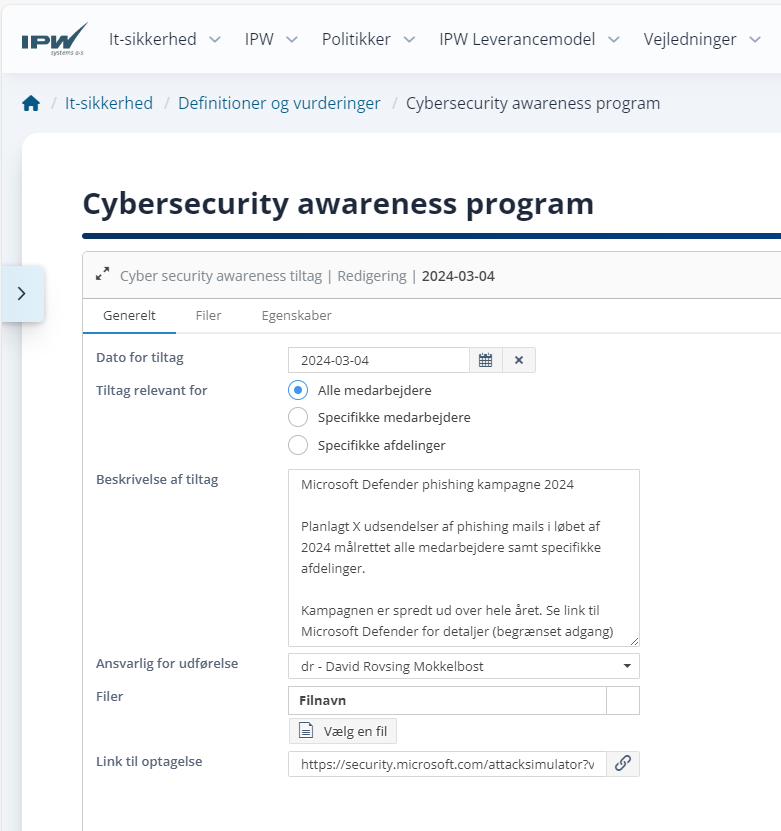

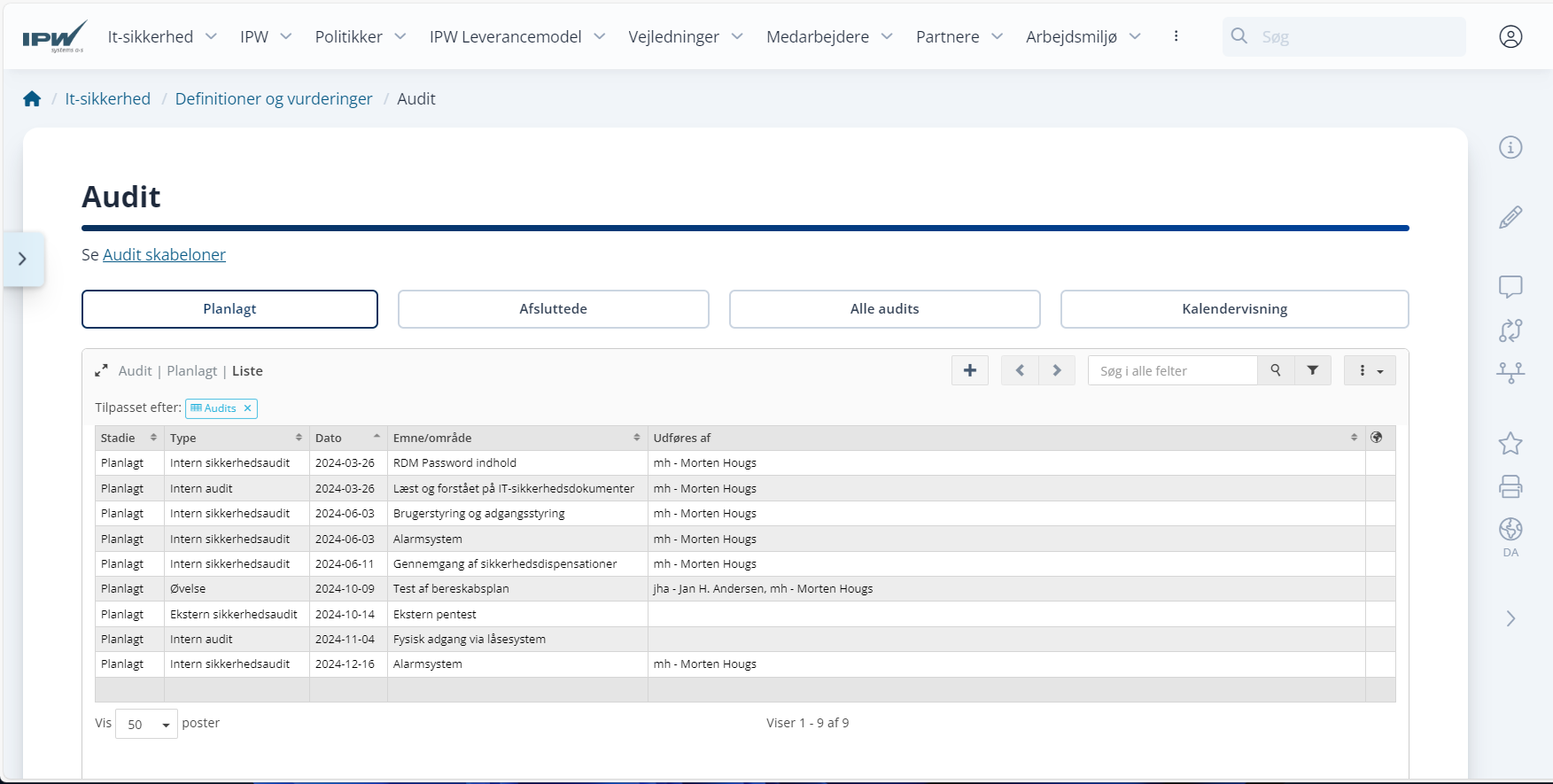

Præcis som med de øvrige ledelsesstandarder, så skal vi ikke kun udstikke regler. Vi skal også kontrollere, at de efterleves og har den tiltænkte effekt, og vi skal løbende evaluere, om de skal udvides med yderligere tiltag.